Normal it-sikkerhedspraksis beskytter dig muligvis ikke mod ondsindede angreb, der kommer ind i dit system via daglige enheder, såsom USB-nøgler. Shutterstock

Hvis du driver en virksomhed, er du sandsynligvis bekymret for it-sikkerhed. Måske investerer du i antivirussoftware, firewalls og regelmæssige systemopdateringer.

Desværre beskytter disse foranstaltninger dig muligvis ikke mod ondsindede angreb, der kommer ind i dine systemer via daglige enheder.

Om aftenen fredag den 24. oktober 2008 var Richard C. Schaeffer Jr, NSA's øverste officielle beskyttelsesofficer i en briefing med den amerikanske præsident George W. Bush, da en assistent sendte ham en note. Noten var kort og til det punkt. De var blevet hacket.

Hvordan skete det? Synderen var en simpel USB.

USB-forsyningskædeangreb

Angrebet var uventet, fordi klassificerede militære systemer ikke er forbundet med eksterne netværk. Kilden blev isoleret til en orm, der var fyldt på en USB-nøgle, der var omhyggeligt opsat og efterladt i stort antal at være købt fra en lokal internetkiosk.

Dette er et eksempel på et angreb på forsyningskæden, der fokuserer på de mindst sikre elementer i en organisations forsyningskæde.

Det amerikanske militær flyttede straks til forbyde USB-drev i marken. Nogle år senere ville USA bruge den samme taktik til at bryde og forstyrre Irans atomvåbenprogram i et angreb, der nu er blevet kaldt Stuxnet.

Lektionen er klar: hvis du tilslutter USB-drev til dine systemer, skal du være meget sikker på, hvor de kom fra, og hvad der ligger på dem.

Hvis en leverandør kan få en hemmelig nyttelast på en USB-nøgle, er der ingen sikker periode, hvor en USB er et godt valg. For eksempel kan du i øjeblikket købe en USB-nøgle, der i al hemmelighed er en lille computer, og den åbner, efter indsættelse, et vindue på din maskine og spiller Death Star march.

Dette er kun en slags angreb på forsyningskæden. Hvad er de andre slags?

Netværk supply chain angreb

Computerbrugere har en stigende tendens til at gemme al deres information på et netværk og koncentrere deres aktiver ét sted. I dette scenarie, hvis en computer er kompromitteret, er hele systemet åbent for en angriber.

Overvej en konferenstelefon, der bruges i din organisation. Antag at denne netværksaktiverede telefon havde en indbygget fejl, der gjorde det muligt for angribere at lyt ind på samtaler i nærheden. Dette var virkeligheden i 2012, hvor mere end 16 versioner af Ciscos populære IP-telefon blev berørt. Cisco udgav en patch til deres telefoner, som kunne installeres af de fleste virksomheders it-sikkerhedsafdelinger.

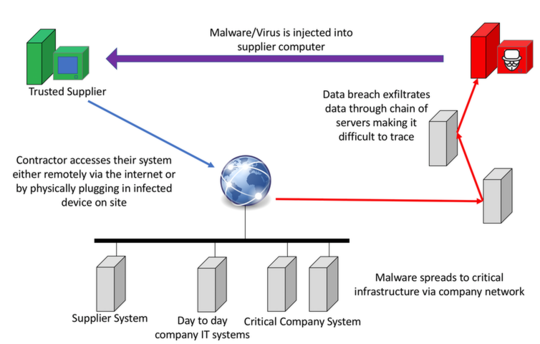

Den grundlæggende model for et netværksforsyningskædeangreb viser, hvor sårbare sammenkoblede systemer der er i en organisation. Forfatter leveret

I 2017 opstod et lignende problem, da et mærke af opvaskemaskine af hospitalskvalitet blev påvirket af en indbygget usikker webserver. I tilfælde af et hospital er der en hel del private data og specialudstyr, der kan blive kompromitteret af en sådan sårbarhed. Mens en patch til sidst blev frigivet, krævede en specialiseret servicetekniker at uploade den.

Supply chain-angreb er for nylig blevet impliceret i den katastrofale fiasko i det nordkoreanske missilprogram. David Kennedy, i en video til The Insider, diskuterer, hvordan USA tidligere har afbrudt nukleare programmer ved hjælp af cyber. Hvis de stadig har denne kapacitet, er det muligt, at de ønsker at holde det skjult. Hvis dette er tilfældet, kan det tænkes, at en af de mange nordkoreanske fejl kunne have været en test af et sådant cybervåben.

Fem måder, hvorpå virksomheder kan beskytte sig selv

For at beskytte dig selv mod alt dette skal du oprette grundlæggende cyberhygiejneprocesser, der kan hjælpe med at holde din virksomhed fri for infektion.

-

Køb og installer god antivirussoftware, og kør den i beskyttende tilstand, hvor den scanner alt på din maskine. Ja, selv Mac'er får vira

-

overvåge, hvem der er på dit netværk, undgå at bruge ikke-tillid til enheder såsom USB og få dine administratorer til at blokere autorun som en systemdækkende politik

-

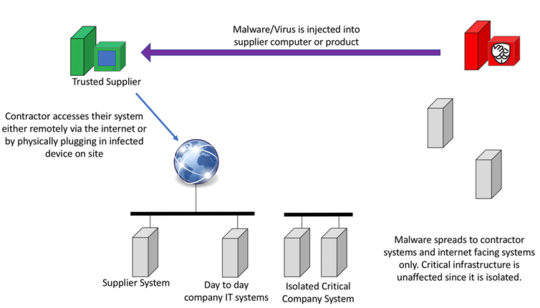

adskille dine netværk. Har kritisk anlægsinfrastruktur? Brug det ikke på det samme netværk som dit daglige, offentlige eller gæsteadgangsnetværk

-

opdateres regelmæssigt. Du skal ikke bekymre dig om de nyeste og største problemer, patch de kendte sårbarheder i dine systemer - især den ene fra 1980

-

betale for din software og arbejdskraft. Hvis du ikke betaler for produktet, betaler nogen for dig as produktet.

Ved at adskille din kritiske infrastruktur fra det internet, der står over for, og leverandørens tilgængelige netværk, er det muligt at give et beskyttelsesniveau. Imidlertid er nogle angreb i stand til at bygge bro over dette 'luftgab'. Forfatter leveret

Cyberbevidsthed er afgørende

Endelig kan du maksimere cybermodstandsdygtighed ved at træne alle i din organisation til at lære nye færdigheder. Men det er vigtigt at teste, om din træning fungerer. Brug egentlige øvelser - i samarbejde med sikkerhedsprofessionelle - til at undersøge din organisation, øve disse færdigheder og finde ud af, hvor du har brug for at forbedre.

Prisen for enhver forbindelse til internettet er, at den er sårbar over for angreb. Men som vi har vist, er ikke engang enkeltstående systemer sikre. Bevidst praksis og tankevækkende tilgang til sikkerhed kan øge beskyttelsen af din virksomhed eller arbejdsplads.![]()

Om forfatterne

Richard Matthews, ph.d.-kandidat, University of Adelaide og Nick Falkner, lektor og direktør for det australske Smart Cities Consortium, University of Adelaide

Denne artikel er genudgivet fra The Conversation under en Creative Commons-licens. Læs oprindelige artikel.